Cómo desactivar el firewall de Windows: 11,10, 8, 7

Aunque su misión es protegernos de los ataques a nuestro equipo al conectarnos a Internet, el firewall de Windows también puede ser a veces el causante de un problema de conexión o de compatibilidad. La solución es tan sencilla como quitar el cortafuegos.

¿Qué es y cómo funciona el firewall?

El firewall o cortafuegos es uno de los métodos más antiguos que existen para proteger una red de computadoras que intercambian información entre ellas. El especialista en Ciencias de la Computación Rafael Collares explica que "el firewall primero analiza los paquetes de Internet que llegan hasta él y, basado en el conjunto de reglas que posee, decide cuáles tendrán permiso de pasar y cuáles serán bloqueados". Dicho de otra manera, el firewall le permite a tu PC abrirse al exterior sin correr el riesgo de ser atacado por visitantes malintencionados.

Hoy en día, los sistemas operativos domésticos como Windows o macOS ya incluyen un software que se encarga de la seguridad de la computadora. Como veremos en este artículo, dicho software puede desactivarse completamente, pero también es posible configurarlo para bloquear el acceso a Internet de un programa en concreto, impedir las comunicaciones de puertos específicos, añadir excepciones y muchas otras opciones.

¿Cómo desactivar el firewall?

Nota: desactivar el firewall puede poner en peligro la seguridad de tu equipo, por lo que en principio solo recomendamos hacerlo puntualmente.

- Método 1

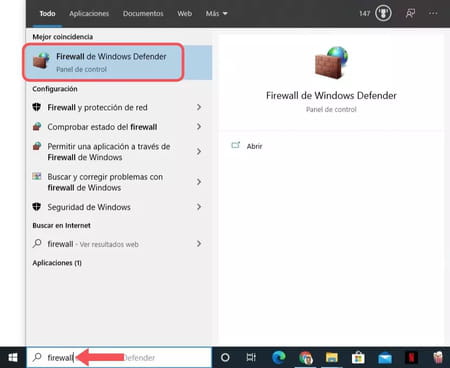

1. Escribe “firewall” en el cuadro de búsqueda a la derecha del botón Inicio y selecciona Firewall de Windows Defender entre los resultados. En Windows 8 y Windows 7 puedes acceder a esta configuración a través de Inicio > Panel de control > Sistema y seguridad > Firewall de Windows, , mientras que en Windows 11 deberás ir a Inicio > Configuración > Privacidad y seguridad > Seguridad de Windows > Firewall y protección de red y seleccionar un perfil de red: Red de dominio, Red privada, o Red pública.

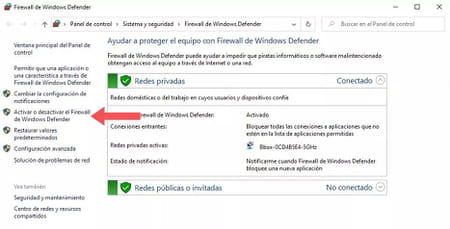

2. Una vez te encuentres en dicha sección, en la parte izquierda de la nueva ventana, haz clic en Activar o desactivar el Firewall de Windows Defender.

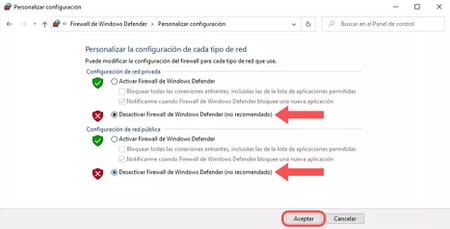

3. Ahora podrás elegir si quieres desactivarlo en redes privadas, públicas o en ambas (salvo en Windows 11, donde ese paso se efectúa antes). Para desactivarlo por completo, marca las dos casillas Desactivar Firewall de Windows Defender y haz clic en Aceptar (inmediatamente recibirás una notificación informándote de que has desactivado el firewall, ignórala).

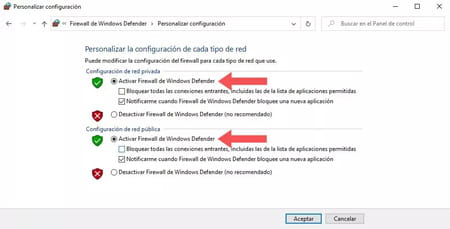

4. Cuando quieras volver a activarlo, repite los pasos 1 y 2 y marca las casillas Activar Firewall de Windows Defender antes de hacer clic en Aceptar.

- Método 2

También es posible activar o desactivar el cortafuegos desde la consola de comandos.

1. Para desactivarlo, copia y pega la siguiente línea y pulsa Enter.

netsh advfirewall set currentprofile state off

2. Para volverlo a activar, haz lo mismo con este comando:

netsh advfirewall set currentprofile state on

Luego, puedes crear un archivo batch que te permita activar o desactivar el firewall haciendo simplemente doble clic sobre el mismo. Para ello, abre el bloc de notas y copia una de las dos líneas de arriba, guarda el archivo y dale la extensión .bat (por ejemplo, Activcortafueg.bat).

¿tienes más preguntas sobre windows? consulta nuestro foro de discusión